RECOMENDACIONES

En esta sección recomendaremos diferentes acciones a tomar ya sea en seguridad, deploy, procesos, infraestructura entre otros:

Seguridad

PARA RESPONSABLES Y OPERACIÓN:

A continuación se enumera actividades mínimas a realizar sobre la configuración del sistema:

1. Cambiar el password de admin que viene por defecto.

El mismo se cambia desde el archivo de propiedades que se adjunta a cada uno de los nodos, seteando la propiedad admin.password=<password>

2. **Verificar que el ambiente use https (si, el candadito).

Si sos usuario por favor solicítalo a tu ente. Si sos administrador utilizando Let’s Encrypt podes generar el certificado de manera gratuita y utilizando Cerbot lo podes renovar. Obviamente si tu provincia ya cuenta con certificados con más validaciones usa ese.

3. No dejar abiertos otros puertos a tu server que no sea el 443.

En este link una guia rápida de como administrar el firewall en el server que esta publico.

4.*Configurar el recaptcha desde el archivo de propiedades, configurando las siguientes propiedades:

- google.recaptcha.enable=true

- google.recaptcha.secret.key=<valor obtenido desde la consola de administracion de google>

- google.recaptcha.site.key=<valor obtenido desde la consola de administracion de google>

5. *Configurar el doble factor de autenticación y comunicar a usuarios que lo activen.

La configuración se realiza seteando las siguientes propiedades:

- Habilitar la propiedad app.feature.HABILITAR_2FA=true

- Setear una clave de encriptación en la propiedad auth.2fa.password=encriptar usada para generar el doble factor de autenticación, tiene que ser igual en todos los nodos y no cambiarse una vez seteada.

6. Cambiar la propiedad token.secret=<valor> por otro key.

Esta clave es utilizada para armar el token de sesión si se usa el por defecto es más sencillo para un hacker poder robar el acceso de una persona.

7. Utilizar diferentes tipos de usuario, contraseña y administrar roles en el acceso a la base de datos.

Si bien la aplicación necesita todos sobre el esquema principal, limiten el acceso a otras app sobre el acceso al esquema principal, usen vistas para restringir acciones y todo mecanismo que crean conveniente.

8. Hacer auditar sus ambientes por expertos en seguridad ajenos a su entidad:

Pedir a su vez test de penetración, de análisis de vulnerabilidades, de código, de librerías usadas, etc.

* ¿Por qué recomendamos esto? un password débil puede ser hackeado usando fuerza bruta en minutos. O copiar imagen y referenciar https://www.lymecsd.org/domain/154

** Que una página no use certificado implica que la comunicación entre extremos(usuario y servidor) pueda ser leída. Por otro lado, se valida el dominio al cual se está accediendo(según la validación que brinda el certificado)

PARA USUARIOS:

1. Habilitar el doble factor de autenticación. Es importante porque tu usuario y contraseña son fáciles de adivinar por un hacker probando combinaciones y el acceso al sistema implica acceso a los pacientes y según tu rol información sensible.

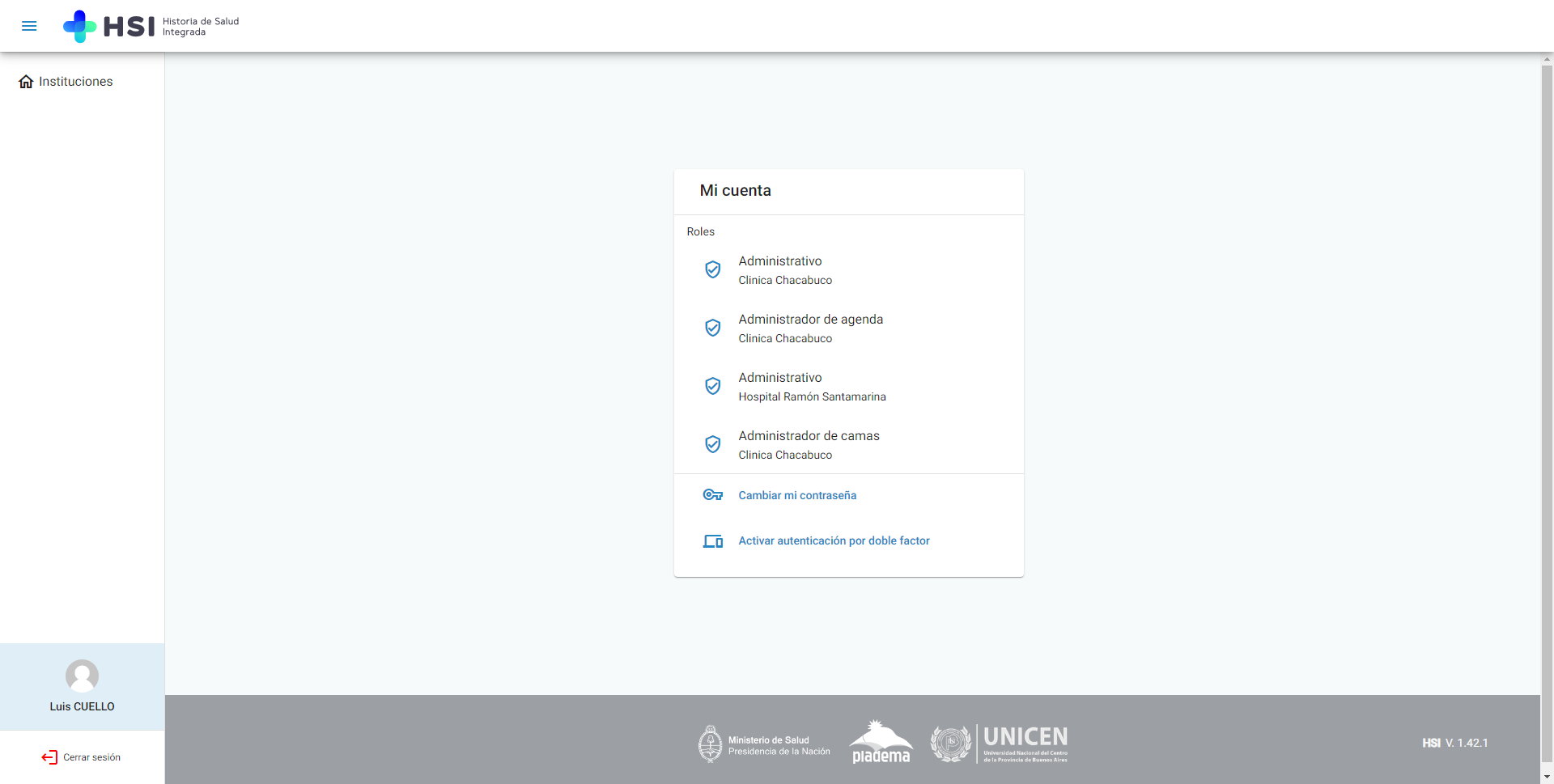

Para configurar el doble factor, se debe ingresar a su perfil y allí seleccionar la opción: Activar autenticación por doble factor (si no aparece tu ente no lo tiene habilitado solicitarlo).

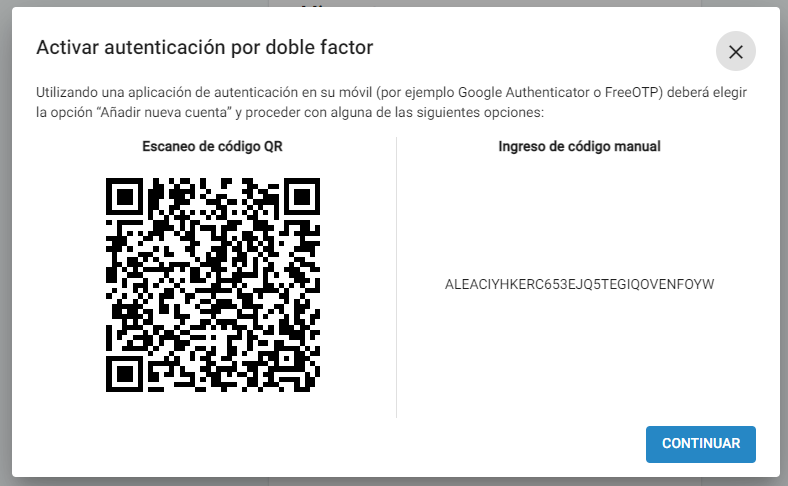

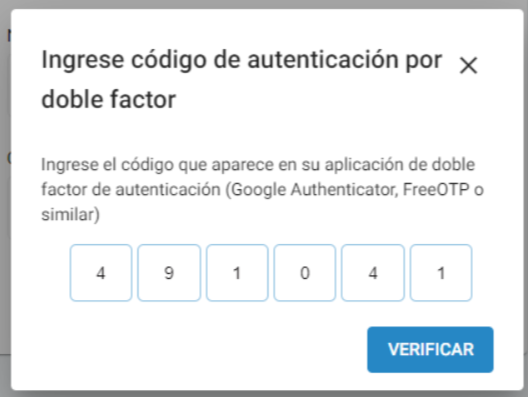

Al clickear en esta opción, se abre un diálogo con un código QR y un código alfanumérico. Estas son las 2 opciones para configurar 2FA en el celular del usuario. Ambas opciones se pueden cargar en aplicaciones como Google Authenticator o FreeOTP. Una vez cargado en el celular, se podrá obtener un código de 6 dígitos que se recarga cada 30 segundos.

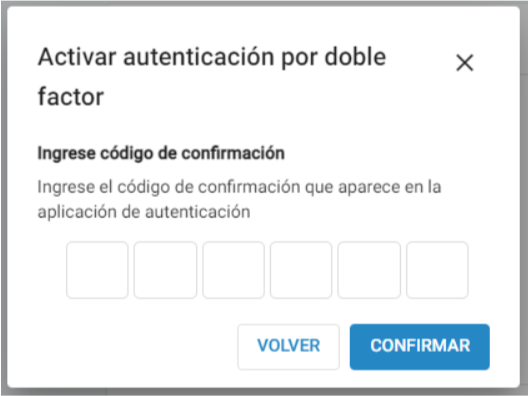

En el diálogo, al ir al siguiente paso se pide el ingreso de este código. Tras presionar “Confirmar”, se verifica que el código sea válido (tanto de longitud como el valor del mismo), y en ese caso queda 2FA activado para el usuario. De no ingresar este código de 6 dígitos correctamente, 2FA no queda activado.

Una vez activada la autenticación por segundo factor, la próxima vez que se loguee el usuario deberá ingresar su nombre de usuario, contraseña y también un código de 6 dígitos para el doble factor que le aparece en su celular.

2. Verificar que tu página de acceso use candado, sino esta no uses el sistema. Verifica que la url es válida, si bien el candado hace ciertas verificaciones y encripta la comunicación por ahí ingresaste a otra url que es igual y alguien quiere usar para obtener tu información.

3. Cambiar tu password periódicamente. Es necesario por si alguien está queriendo obtenerlo le será más complicado.

4.Verificar cuando te logeas cuando fue tu último acceso, esta información está presentada para que puedas verificar si alguien ha usado tu cuenta.